duraboys

2009. 10. 14. 14:37

2009. 10. 14. 14:37

http://www.zdnet.co.kr/ArticleView.asp?artice_id=00000039134577

얼마 전 모기업에서 기존 시스템이 노후되어 서버, 스위치 허브, 방화벽을 성능이 좋은 신제품으로 교체했다. 하지만 교체 후 사용자들로부터 CAD 파일을 전송할 때 전송시간이 이전보다 더 늦어졌다는 항의가 들어왔다.

전산관리자는 설치 업체 엔지니어와 함께 며칠을 밤샘하면서 장비를 확인해 봤지만 상황은 좋아지지 않았다. 급기야는 필자에게 도움 요청이 왔고 점검에 들어갔다. 방화벽 장비의 위치를 바꾸고, 서버의 NIC카드 속도가 AUTO로 세팅된 것을 100M 풀(Full) duplex로 설정했더니 응답시간이 빨라졌다.

전산담당자의 고맙다는 인사를 뒤로하고 방문회사를 나오면서 시스템 장비를 업그레이드할 때는 트래픽의 경로를 잘 살펴보고 구성해야 하며, 기본적인 장애에 대한 기술이 필요하다고 생각됐다. 이번 글에서 알아볼 내용은 네트워크 장비의 구성과 역할 및 장비구성 변경이다.

네트워크 구성을 설계하기 위한 첫걸음

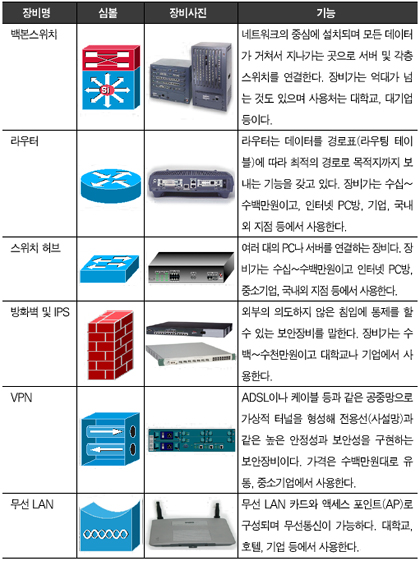

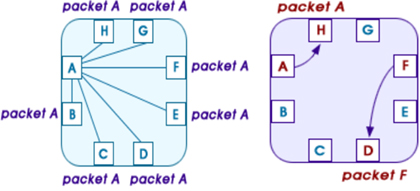

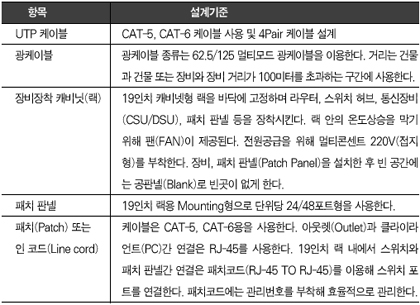

네트워크 업체에서 제안서를 받을 때 구성도나 다이어그램을 보면 <표 1>과 같이 심볼로 표시가 되는 것을 알 수 있다. 이것은 시스코란 네트워크 업체에서 만든 기호로, 전세계적으로 네트워크나 서버에 대한 구성도를 그릴 때 널리 사용되고 있다.

가끔 자기 자신만의 스타일로 그리는 사람이 있는데 많은 사람들이 공유해야 하는 것 중에 하나가 네트워크 구성도이므로 가능하면 공통된 심볼을 사용하는 것도 괜찮은 방법 중에 하나이다. 네트워크 심볼 파일을 다운받으려면 www.cisco.com/warp/public/503/2.html을 참조하기 바란다.

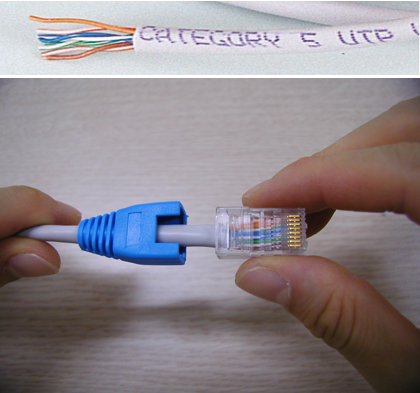

또한 각 장비별로 심볼과 기능을 꼭 알아야 하며 회사 내의 네트워크 구성을 심볼로 그려 보기 바란다. 일반적으로 회사 내의 전산시스템을 보면 <표 2>와 같이 구성되어지는 경우가 많다.

|

| <표 1> 네트워크 장비 심볼 및 기능 |

|

| <표 2> 전산시스템 환경 |

|

|

|

질문 : 라우터에서 네트워크에 대한 보안은 액세스 리스트 한 가지 밖에 없는가? 또한 회사에 방화벽이 있지만 라우터부터 액세스 리스트로 보안을 강화할 경우 라우터에 부하가 많이 걸리는가?

답변: ACL(Access Control Lists)은 필터링을 이용한 보안의 한 방법이다. 라우터 단에서도 ACL 이외에 여러 가지 기능을 이용해 보안을 강화할 수는 있으나, 이 경우 라우터가 처리할 일이 많아져 성능이 떨어지게 된다. 방화벽이 있다면 라우터에서는 ACL을 이용해 라우터로 들어오는 트래픽만 막고 나머지는 방화벽을 이용하는 것이 성능과 보안 측면에서 좋은 방법인 것 같다.

질문: 스위치 장비 매뉴얼 스펙에 다음과 같은 말이 있다. 이중에서 12K, 4K는 어떤 뜻인가?

답변: 스위치 장비는 레이어2에서 동작하므로 MAC 어드레스를 인식하고 저장한다. 스위치 장비의 성능에 따라서 저장할 수 있는 MAC 어드레스 값이 달라지게 되는데, 이 제품의 경우는 12K, 즉 1만 2000여개의 MAC 어드레스를 인식하고 저장할 수 있음을 알 수 있다.

또한 스위치는 VLAN이라고 해서 하나의 물리적인 스위치 장비를 여러 개의 논리적인 스위치로 나눠 사용할 수 있다. 장비마다 나눌 수 있는 VLAN 값이 다른데 이 제품의 경우는 4K, 즉 4000여개까지 VLAN을 나눌 수 있다. 하지만 잘 생각해보면 실제 네트워크에서 하나의 스위치에 1만 2000개의 MAC을 가진 네트워크 장비(컴퓨터 포함)가 있거나 수백 개의 VLAN을 나누는 사례는 찾아보기 힘들다.

질문: 여러 개의 건물을 기가비트로 연결하려고 한다. 견적을 받아보니 다음과 같은 내용이 있던데 어떤 장비인지 알고 싶다.

답변: 건물 간에는 원거리로 광케이블링을 이용하며 스위치 장비에 광케이블을 연결하기 위한 인터페이스가 필요하다. 스위치 장비 구입시는 GBIC을 지원하는 모듈과 GBIC 인터페이스가 필요하다. 첫 번째 줄은 기가비트의 속도를 지원하는 6개의 GBIC 모듈 구입을 뜻하며(컴퓨터의 PCI 슬롯과 비슷) 두 번째 줄은 기가비트를 지원하는 GBIC 카드를 말한다(컴퓨터의 NIC 카드와 비슷한 개념).

참고로 1000BASE-LX/LH에서 1000은 1000Mbps의 속도를 말하며 BASE는 Baseband 방식의 신호방식이고, LX는 Long-wavelength(장파장), LH는 Long Haul(장거리 전송)을 의미한다. Single Mode는 가격은 비싸지만 전송거리는 멀티모드보다 길다.

GBIC(Giga Bit Interface Card)은 1Gbps용 LAN 카드 정도로 이해하면 될 것 같다. 근거리는 멀티모드 광케이블을 이용하고 장거리는 싱글모드 광케이블을 이용한다. 여기서 제일 중요한 것은 직접 연결되는 두 장비 간에는 같은 방식이 제공되어야만 한다(SX to SX, LX to LX).

질문: 10/100M 오토 센싱(Auto-Sensing), 네고시에이션(Negotiation) 방식에 대해 자세히 알고 싶다.

답변: 이더넷 방식에서 사용되는 용어로 초창기 이더넷은 10M Half만 지원을 했다. 그 후 스위치 장비의 등장으로 10M Full이 가능해졌고, Fast 이더넷의 등장으로 10M/100M가 가능해졌다. 장비의 링크가 성립될 때(네고시에이션) 반송파를 측정해 10/100, Half/Full을 자동으로 설정해주는 방식을 오토 센싱 방식이라고 한다.

그러나 네트워크 장비들 간에는 네고시에이션이 잘못되어 엉뚱한 값으로 설정되어 성능에 저하가 오는 경우도 있다. 이러한 점을 방지하기 위해 서버나 네트워크 장비에서는 수동으로 설정해주곤 한다.

|

|

|

| |

|

|

|

네트워크 케이블 배선

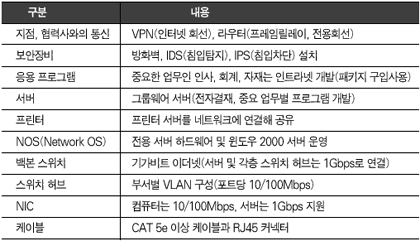

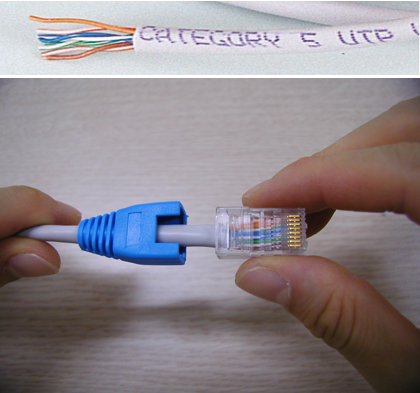

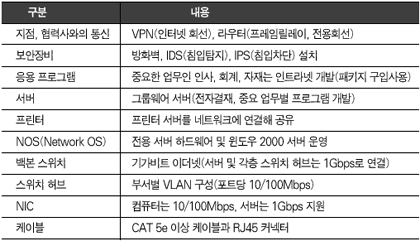

빌딩 내의 케이블 내선은 수직 백본, 수평 백본, 가입자선으로 분류되며, 수직 백본은 건물 내 백본 장비를 중심으로 각 층간을 연결하는 구간이고, 수평 백본은 건물 내 각 층에서 수평으로 이어지는 구간으로 수직과 수평 백본은 광케이블이나 UTP 케이블을 많이 이용하고 있다. 가입자선은 마지막 네트워크 장비에서 최종 가입자에게 제공되는 구간으로 UTP 케이블이 일반적이다.

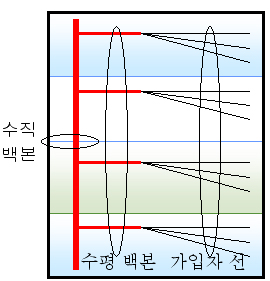

그런데 일부 빌딩에는 아직까지 예전에 사용되던 UTP CAT3급 케이블을 사용하고 있으며, 여러 가지 문제를 안고 있다. CAT3급의 케이블은 스위치 허브의 속도인 100Mbps를 지원하지 못하며, 1998년 이전에 케이블이 구축되어 있어 네트워크 구성 변경에 따른 케이블 손상 및 노후화로 접속불량 등 장애 발생이 많다. 조치방법은 CAT5로 구성을 변경하는 것이다. 또한 RJ-45 커넥터도 표준규격대로 작업을 해야 안정적인 통신을 할 수 있다.

|

| <그림 1> 배선 구성 |

|

| <그림 2> UTP CAT 5 케이블 및 RJ-45잭 |

|

|

|

질문: 3com 허브를 여러 대 사용하고 있는데 허브와 허브 간의 케이블을 일대일로 연결하고, MDI, MDIX 버튼을 눌러서 링크를 확인하곤 했다. 허브를 3대정도 연결한다고 가정하고 허브 간의 연결법 등에 대해 알려달라.

답변: 허브의 포트 수가 모자랄 경우 확장하는 방법을 보면 첫 번째 크게 더 많은 포트를 가진 장비로 교체, 두 번째는 허브와 허브 사이를 LAN 케이블로 확장, 세 번째는 전용 케이블을 이용해 확장하는 방법으로 나눌 수 있다. 일반적으로는 두번째 방법을 많이 사용하며 이를 Cascade라고 한다.

허브와 허브/스위치는 같은 레이어에서 동작하는 장비이므로 크로스 링크가 필요한데, 두 장비의 포트를 크로스 케이블로 연결하거나 한쪽 장비의 Uplink.MDI-X 포트를 이용해서 연결하곤 한다. 일반적으로 Uplink/MDI-X 포트가 있는 경우에는 이 포트를 이용해서 다른 장비와 연결하는 것을 추천한다.

최근 출시되는 3Com 장비의 경우에는 모든 포트가 크로스/다이렉트 신호를 구분하는 오토 MDI-X 기능을 갖고 있으니 참조하기 바란다. 스위치가 아닌 허브의 경우에는 4개 이상의 장비와 Cascade를 할 경우 데이터 에러가 많이 발생한다.

질문: 스위치 허브와 더미 허브는 가격 차이가 많이 나서 어떤 것을 구입할지 고민중이다. 사용 PC대수가 적을 경우 더미 허브를 사용해도 되는지 알고 싶다.

답변: 허브의 경우 어느 한순간에는 하나만이 통신할 수 있는 반면 스위치는 동시에 여러 대의 통신이 가능하다. 만약 스위치에 붙은 여러 대의 PC가 그 스위치에 붙어있는 한대의 서버에만 모두 접속하려고 하는 경우에는 스위치가 아무리 동시 통신을 지원해도 서버가 한대이기 때문에 별 효과가 없다. 마찬가지로 게임방의 경우 스위치에 붙는 모든 PC가 만약 모두 인터넷쪽으로만 나가려고 한다면 역시 병목현상은 인터넷쪽에 생기게 될 것이다.

하지만 원래 스위치는 모든 처리 방식이 허브에 비해서 지능적이라서 잘못된 패킷을 확인도 없이 그냥 보내는 허브와는 달리 잘못된 패킷을 걸러서 다시 보낼 수 있는 등의 여러 가지 에러 검출능력을 가진다는 장점도 있다. 일반적으로 단말의 수가 네트워크 장비 한대에서 처리 가능한 규모(4~24)라면 일반 더미 허브(Dummy Hub)로도 큰 문제가 없지만 그 수를 넘어가서 허브끼리 연결하는 Cascading이 필요하게 되면 스위치 허브를 사용하는 것을 권장한다.

질문: 소규모 회사에서 라우터와 스위치로 LAN을 구성해 사용하고 있다. NI 업체에서 3계층 스위치장비(L3 장비)를 도입하면 효율적으로 스위치 장비를 활용할 수 있다고 하는데 맞는 말인가?

답변: 소규모 네트워크라면 L3(3계층 스위치)가 필요하지 않을 수도 있다. L3 장비는 주요 서버 장비와 일반 장비, 혹은 부서별로 구분해 VLAN을 나누고 이 VLAN을 L3 장비를 통해 인터넷을 연결하게 하는 것이 L3 장비를 효율적으로 사용하는 방법 중의 하나이다.

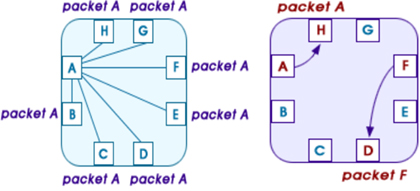

스위치는 하나의 브로드캐스트 도메인에 속하는 장비이다. 따라서 이 스위치로 구성된 네트워크에 속하는 모든 호스트는 같은 브로드캐스트 도메인에 속하게 되는 것이고, 이 브로드캐스트가 많아지면 많아질수록 전체 네트워크의 성능을 크게 저하된다.

물론 하나의 네트워크에 너무 많은 호스트가 들어가도록 설계하는 것은 좋지 않은 설계이지만 현대의 네트워크 환경은 앞에서도 말했듯이 대규모의 네트워크 환경으로 발전하고 있다. 따라서 어쩔 수 없이 하나의 네트워크에 아주 많은 호스트가 들어가게 되는데, 이때 VLAN이라는 기능을 사용해서 하나의 브로드캐스트 도메인을 스위치상에서 분리해주는 기능을 사용하게 된다.

이러한 상황에서 각 VLAN 간의 통신은 라우팅이라는 요소가 필요하게 된다. 그래서 라우터를 사용하게 되는데, 문제는 라우터가 스위치에 비해서 너무나 느리고 상대적으로 값이 매우 비싸다는 것이다. 주로 포트당 비용으로 따지면, 라우터는 스위치의 10배 가량의 가격이며, 속도는 스위치보다 보통 10배 느리다.

따라서 라우팅이 가능한 스위치를 만드는 것이 필요해진 것이고, 그 결과 L3 스위치가 등장하게 된다. 스위칭 장비이면서도 라우팅을 구현하는 것이다. 이것은 좀 더 정확하게 말하면 물리적으로는 스위칭을 하며 논리적으로는 라우팅을 한다고 할 수 있겠다.

만일 회사 내부에서 VLAN을 나누어 구성한다면 업체에서 말하는 대로 L3 장비를 도입하면 효율적인 구성이 가능하다. 반대로 VLAN 구성이 되지 않는 곳에서의 L3 장비의 도입은 낭비인 셈이다. 사용용도, 가격, 유지보수, 사용 애플리케이션 등을 종합 검토해 결정하는 것이 좋을 듯 싶다.

질문: 사무실에 컴퓨터 50여대가 NetBEUI를 사용 중으로 외부와의 통신을 전용회선 E1라인(2.048Mbps)으로 사용 중이다. LAN상에 브로드캐스트가 전용회선 E1 라인에 어느 정도 영향을 주는지 알고 싶다.

답변: LAN에 구성된 50여대의 노드에서 발생하는 일반적인 브로드캐스트는 로컬 네트워크에 별다른 영향을 주지 않는다. 다만 NetBEUI의 경우 20~200대 정도의 중소규모 네트워크에 적당한 통신 프로토콜이고 노드가 많아질수록 네트워크의 다른 노드를 인식하는 것이 늦어질 수 있다. 그리고 E1 라인의 경우 라우터를 통해 연결되는 것이 보통이고, 라우터는 기본적으로 브로드캐스트를 차단해 주므로 LAN에서의 브로드캐스트가 WAN 회선에 영향을 주지 않는다.

질문: 시스코4700 장비에서 외부망과 E1 두 회선을 사용 중이다. 라우터에서 sh 인터페이스 명령으로 확인하니 회선 사용률이 낮은 것으로 나오는데(46/255,40/255) 인터넷이 상당히 느리다. MRTG로 점검해보니 회선사용률은 두 회선 모두다 2M 정도 사용하는 걸로 나온다. 어떻게 해야 하는가?

답변: 트래픽 풀 상태이다. 일단 회선을 증설해야 한다. 로드 46/255는 output에 대한 부분이다. input은 위와 같이 1,953,000bit/sec면 트래픽 풀 상태이다. E1이라도 시그널 및 제어 부분을 생각하면 1,953,000bit/sec이면 풀이 날 것이다.

하지만 여기서 회선 풀은 맞지만 우선적으로 회선을 증설하기 보다는 실제 사용되는 2M 트래픽이 정상 트래픽인지 패킷 분석을 한번 시도해 보는 것도 중요한 일이라고 생각한다. 왜냐하면 요즘은 불량 트래픽들이 회선을 많이 차지하는 경우가 있으므로 이러한 불량 트래픽을 찾아내어 회선 대역폭을 확보할 수도 있다.

질문: 외부망인 WAN은 T1(1.5Mbps)으로 연결되어 있고 LAN 구간은 100M 스위칭 허브를 사용하는 것으로 알고 있다. 회사 내에 100명이 사용 중이라면 외부 인터넷을 동시 사용시 노드당 15Kbps의 속도만 사용할 수 있기에 10M 허브로도 충분하지 않은지? 또한 상대적으로 WAN 속도가 느린데 병목현상이 발생할 수 있는가?

답변: 통신은 항상 양방향으로 이뤄진다. 즉 WAN에서 LAN으로 접속한다고 해도 응답은 LAN에서 WAN이 발생하게 되며, LAN이 WAN보다 넓은 대역폭을 가졌다고 해도 병목이 발생하게 되는 것이다. 또한 사내망(LAN)에 서버와의 통신도 중요하므로 LAN은 더미가 아니 스위치 허브로 구성하는 것이 효율적이다.

|

|

|

| |

|

|

|

라우터와 스위치 장비

소형기업이나 PC 게임방에는 네트워크가 라우터와 스위치로 구성되어 있으며, 라우터는 외부 인터넷 통신을 연결하는 장비로 중요한 역할을 담당한다. 최근에는 웜 바이러스나 P2P 등으로 이상 트래픽이 자주 발생하는데 방화벽과 같은 보안 장비가 없더라도 기본적인 보안 설정을 통해 트래픽을 최적화할 수 있다. <리스트 1>과 같이 P2P 사이트 등의 특정 IP를 차단하는 방법이 있다.

|

<리스트 1> 라우터에서 특정 IP 주소를 막도록 세팅하는 방법 |

|

|

|

|

|

또한 아직도 더미 허브를 일부 사용하고 있는데, 이것은 스위치 허브로 교체하는 것이 바람직하다. <그림 3>과 같이 일반 더미 허브는 공유방식을 사용해 10Mbps 속도를 허브의 각 포트에서 공유하므로 속도가 수백KB~수MB로 동시 사용자가 증가시에는 응답속도가 저하되는 문제가 있다. 스위치 허브는 전용방식으로 스위치 허브 각 포트마다 100Mbps를 제공하므로 더미 허브를 사용할 때 보다 속도가 향상된다.

|

| <그림 3> 더미 허브 구조와 스위치 허브 구조 |

일부 회사에서는 인력 이동이 되면서 사무실에 LAN 케이블이 부족한 경우에 스위치 허브 한 대를 구입한 후에 <그림 4>와 같이 기존 케이블에 새로운 스위치2를 연결해 사용한다. 그러다 보니 스위치1에 장애가 발생하면 스위치1과 스위치2에 연결되어 있는 모든 컴퓨터가 통신이 안 되게 된다. 이런 점을 예방하기 위해서는 신규 설치하는 스위치2 장비를 스위치1과 별도로 분리해야 한다. 즉 백본 스위치 장비에 연결해야 한다.

|

| <그림 4> 스위치 허브를 잘못 구성한 사례와 정상적으로 구성한 사례 |

네트워크 장비 설치방법

예전에는 라우터나 스위치를 일반 책상 등에 올려놓고 사용하는 경우도 많았다. 이런 환경에서는 다양한 문제가 많이 발생한다. 또한 컴퓨터 연결시나 장애시에 케이블이 서로 엉켜 있어서 복구시간도 많이 지체되기도 한다.

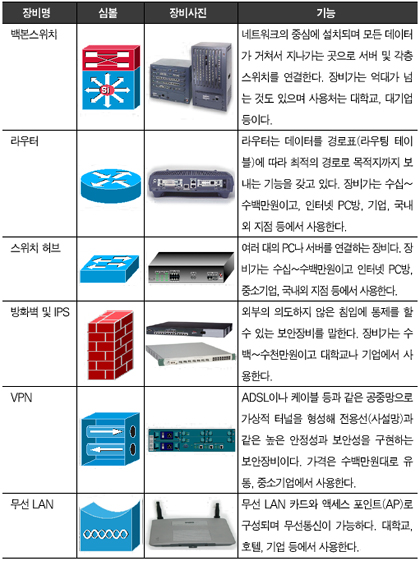

요즘은 19인치 표준 캐비닛(Rack)에 라우터, 스위치, 서버 장비를 장착해 관리자가 앞 유리문을 닫아서 관리한다. <그림 5>을 보면 금고 위에 여러 네트워크 장비를 쌓아 올려놓고 연결 케이블도 정리가 안 된 잘못된 사례와 19인치 랙(Rack)에 장비를 잘 정리했고 컴퓨터 연결선도 인식표(태그)를 부착해 컴퓨터1에 연결되어 있는 스위치 허브를 쉽게 확인할 수 있어 포트 장애시에도 손쉽게 조치할 수 있는 대조적인 모습을 볼 수 있다.

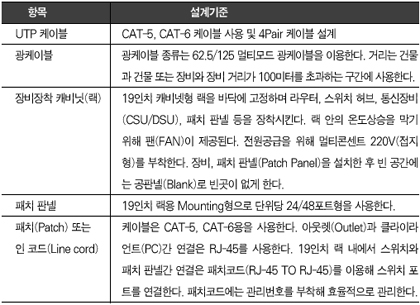

19인치 랙에 네트워크 장비를 설치 및 보관하는 것은 <표 3>의 19인치 랙(Rack) 작업 가이드를 참조하기 바란다.

|

| <그림 5> 네트워크장비 잘못 보관 사례 및 잘 보관하는 사례 |

|

| <표 3> 19인치 랙 작업 가이드 |

네트워크 점검은 필수

네트워크는 사람으로 비교하면 혈관과 같아서 몸 전체에 영양분을 공급하는 역할을 한다. 잘 설계가 되어야 하고 잘못된 부분을 빨리 고쳐야 몸도 건강해진다. 3회에 걸쳐서 배운 서버 관리자나 시스템 관리자나 알아야할 네트워크 테크닉을 기초로 해서 네트워크 구성, 문제점을 확인해보기 바란다. 기타 네트워크에 대한 질문을 하고 싶다면 NRC동호회(www.freechal.com/router)에 문의하기를 바란다. @

|

|

|

[VPN 사용시 문제점에 대한 대책]

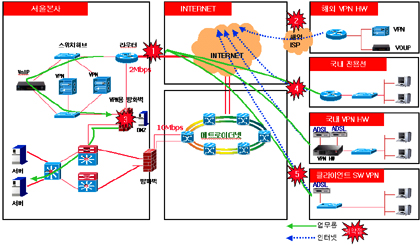

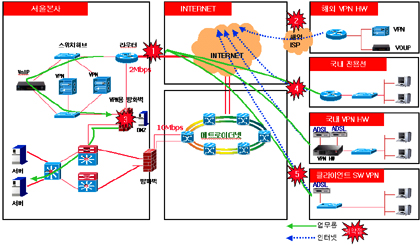

한 회사의 네트워크 구성을 살펴보면 서울본사에서는 VPN 장비 두 대를 설치해 이중화를 했고, 국내외 지점에서 VPN 하드웨어 및 클라이언트 소프트웨어를 사용 중이다.

중요한 지점 이외에는 터널링 분할(split tunneling)을 이용해 인터넷 사용시는 ISP 서비스 업체로 트래픽이 전달되고, 사내 서버에 접속시에만 터널링을 구성해 트래픽을 최적화했다. 또한 보안을 위해 VPN 장비에 방화벽을 설치해 로그 모니터링을 하고 있다.

그런데 지점에서 접속시의 사용속도가 자주 늦어지는 문제가 종종 발생해 진단을 했고 개선안을 작성한 실 사례이다. <그림>의 구성을 보면 문제점이 발생한 위치를 알 수 있다.

|

| <그림> VPN 구축 후 문제점 발생 위치 |

|

|

|

| |

|

|

|

|

|

|

질문: 전용회선을 사용 중인데 장애가 나서 show 인터페이스 명령으로 확인했더니 Serial x is up, line protocol is down으로 나온다. 어떻게 조치를 해야 하는가?

답변: Serial x is up, line protocol is up으로 표시되어야 정상이다. 표시에 따른 원인과 조치를 알아보면 다음과 같다.

● Serial x is down, line protocol is down 인 경우

<원인>

- 회선 사업자 측의 회선 장애

- 불량 케이블 또는 케이블 장애

- 하드웨어(CSU/DSU)의 고장

<조치>

- 회선 상태를 확인하기위해 DSU/CSU 장비의 LED를 점검

- 장비 케이블과 인터페이스 상태를 점검

- 장애 발생 장비 교체

● Serial x is up, protocol is down인 경우

<원인>

- 양쪽 라우터의 라우터 설정 문제로 encapsulation이 일치하지 않음

- keepalive를 리모트 라우터에 보내지 않음

- 회선 사업자의 회선 문제

- 로컬 또는 리모트의 DSU/CSU 장애

<조치>

-DSU/CSU 장비를 Loopback 테스트한다. 테스트 중에 line protocol 상태가 up 상태로 바뀌면 회선장애 또는 리모트 라우터가 down임

- 장비 인터페이스 케이블을 점검

- debug serial interface명령으로 회선상태를 점검

- Local loopback을 사용해도 line protocol이 up이 안되고 디버그 시리얼 인터페이스 명령을 사용해도 keepalive counter가 증가하지 않으면, 라우터의 하드웨어 문제일 확률이 높으므로 라우터의 포트를 교체바람

● Serial x is Up, line protocol is up(looped) 인 경우

<원인>

- 라우터 설정이 잘못되어 있음

- IP 주소의 중복 사용

<조치>

- 라우터의 설정을 확인함. 만약에 shutdown 상태이면 no shutdown으로 변경함

- IP 주소의 중복을 확인함

질문: ping 테스트를 하면 다음과 같은 메시지가 나오는데 원인이 무엇인지 알고 싶다.

답변: 첫째는 해당 IP를 가지고 있는 시스템이 다운됐을 경우로, 이런 경우 해당 IP를 다른 컴퓨터에서 Ping을 해서 해결되지 않으면 시스템이 다운이라고 보면 된다. 둘째는 라우터의 이더넷 포트에서 시리얼 포트로 데이터를 전송하지 못하고 있는 경우로, 라우터의 라우팅 테이블 및 라우터의 시리얼 포트가 정상인지 확인해보면 된다.

셋째는 상위 라우터에서 에러가 발생하는 경우이다. 가입해 있는 ISP 또는 전용선 담당자와 연락해서 점검하기 바란다. 넷째는 전용선 구간이 다운됐을 경우로 LAN에 연결되어 있는 모든 클라이언트가 인터넷이 되지 않을 것이다. 가입자 망 관리자와 연락을 해보면 알 수 있다. 마지막으로는 해당 사이트에서 특정 포트를 보안적이 측면에서 막아 놓았기 때문이다.

질문: access-list로 특정 포트(5000에서 10000 포트 사이)에 대해 TCP, UDP로 들어오는 패킷을 막으려고 한다. 예를 들면 9292 포트를 사용하는 구루구루를 막고자 할 때 다음과 같이 하면 되는지 알고 싶다.

답변: 우선 순서를 조정해야 할 것 같다.

#access-list 100 deny tcp any any range 5000 10000

#access-list 100 deny udp any any range 5000 10000

#access-list 100 permit tcp any any established

#access-list 100 permit ip any any

앞의 Any는 소스 어드레스이다. 뒤의 Any는 Destination 어드레스이다. 시리얼의 Input에 적용할 경우 ACL에서 소스는 외부 인터넷 영역이 되고, Destination은 내부 네트워크 구간이 된다. 이를 활용하면 외부의 특정 IP만 접속이 가능하게 할 수도 있으며, 내부의 특정 IP만 인터넷이 안 되게 할 수도 있다. 그 반대도 마찬가지다. ACL을 해제하려면 permit, Deny가 아니라 ACL 자체를 지워야 한다.

질문: 윈도우 NT 서버에 NIC카드가 두 개 있다. 하나의 IP 주소는 10.X.X.X의 Private IP 주소이며 다른 하나는 203.X.X.X의 Public IP 주소이다. 개인적으로는 한 서버에 디폴트 게이트웨이는 반드시 하나만 있어야 한다고 알고 있는데 맞는가?

답변: 일반적으로 D/G(Default Gateway)는 모든 게이트웨이 설정을 지난 후에 적용되는 마지막 경로이므로, 앞의 경우에서는 Public IP를 가진 인터페이스에 D/G를 설정하는 것이 보통이다. 혹시 private 구간이 여러 개가 있고 이것이 모두 Private NIC을 통해서 연결된다면 route add 명령어를 통해 게이트웨이를 추가하면 된다.

|

|

|

| |

|

|

|

* 이 기사는 ZDNet Korea의 제휴매체인 마이크로소프트웨어에 게재된 내용입니다.